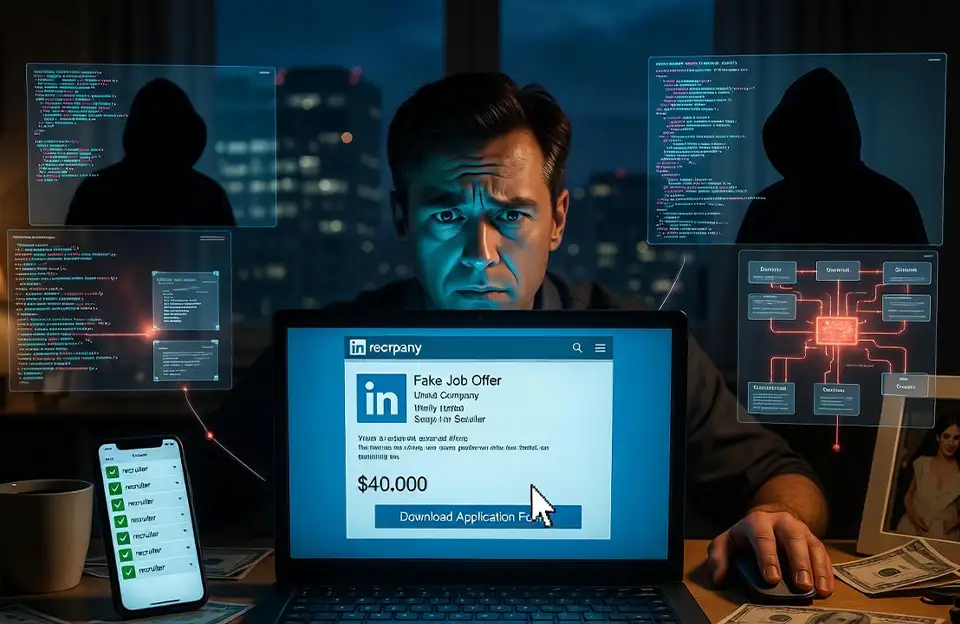

Você já recebeu aquela mensagem irresistível: “Sua experiência chamou nossa atenção. Temos uma oportunidade com salário 40% maior. Quer conversar?”. Clique aqui, preencha este formulário, baixe nosso software de entrevista. Parece legítimo. Parece profissional. Pode ser o início de uma invasão corporativa multimilionária.

O que começou como golpe de consumidor virou cavalo de Troia corporativo. E o pior: sua equipe de segurança provavelmente nem está vendo isso acontecer.

O Golpe Que Ninguém Admite Ter Caído

Aqui está o dado assustador: 57% dos adultos caíram em algum golpe online no último ano, segundo a Global Anti-Scam Alliance. Faça as contas na sua empresa. Se você tem 5.000 funcionários, são 2.850 pessoas com e-mails fraudulentos na caixa de entrada agora mesmo. Mesmo que apenas 5% desses ataques funcionem, você tem 142 bombas-relógio esperando para explodir na sua rede.

“Ah, mas meus funcionários são treinados”. Certo. E quantos deles estão procurando emprego secretamente? Quantos vão admitir que caíram num golpe enquanto buscavam uma vaga melhor? O problema não é técnico. É psicológico.

Eva Casey Velasquez, CEO do ITRC, confirma: mais de 60% das vítimas demoram pelo menos 30 dias para reportar o incidente. Trinta dias com um trojan rodando livre. Trinta dias coletando senhas, tokens, acessos. Trinta dias de infiltração silenciosa.

A Anatomia de Um Ataque Perfeitamente Legal (Até Não Ser)

Os criminosos não estão reinventando a roda. Estão usando a própria máquina corporativa contra ela mesma:

Fase 1: O Disfarce Perfeito

- Réplicas idênticas de páginas de carreira de empresas reais

- Perfis falsos de recrutadores no LinkedIn (fotos profissionais, histórico inventado, recomendações falsas)

- Anúncios de emprego distribuídos em plataformas legítimas

Fase 2: A Coleta Inocente Formulários de candidatura que pedem “apenas” CPF, endereço, dados bancários para “depósito do salário”. Informações que alimentam:

- Roubo de identidade

- Ataques de credential stuffing

- Fraudes de BEC (Business Email Compromise)

- Invasões à cadeia de suprimentos

Fase 3: O Golpe Dentro do Golpe “Para a entrevista online, baixe nosso software proprietário”. Pronto. Você acabou de instalar:

- RAT (Remote Access Trojan): acesso backdoor permanente

- Information Stealer: roubo de credenciais do navegador, tokens de autenticação

- Keyloggers: tudo que você digita, eles veem

E então acontece o inevitável: a vítima conecta o notebook pessoal no Wi-Fi corporativo. Golpe de consumidor vira incidente de segurança empresarial.

O Buraco Negro de Visibilidade

Aqui está o problema brutal que nenhum CISO quer admitir: seus sistemas de segurança não enxergam isso.

Pense bem:

- Ferramentas de EDR (Endpoint Detection and Response) não monitoram dispositivos pessoais

- Monitoramento de rede não detecta malware instalado antes da conexão

- DLP (Data Loss Prevention) não sinaliza quando funcionários enviam dados pessoais para “recrutadores”

- Treinamentos de segurança focam em ataques corporativos, não em golpes pessoais

É o ataque perfeito: invisível até ser tarde demais.

E quando finalmente detectado? A conta chega: US$ 4,4 milhões em média por violação de dados, segundo a IBM. Um único RAT. Uma única conexão comprometida.

Comparação Brutal: Segurança Corporativa vs. Realidade Humana

Vamos ser honestos sobre o elefante na sala:

O que a segurança corporativa assume:

- Funcionários felizes e leais

- Separação clara entre dispositivos pessoais e profissionais

- Pessoas que reportam imediatamente quando algo dá errado

- Comportamento racional sob pressão

A realidade nua e crua:

- 70% dos profissionais consideram trocar de emprego (pesquisa Gallup)

- BYOD (Bring Your Own Device) é a norma, não a exceção

- Vergonha e medo de julgamento impedem denúncias

- Pessoas desesperadas por melhores oportunidades tomam decisões arriscadas

O mercado de trabalho está competitivo. A inflação está alta. As pessoas estão buscando alternativas. E os criminosos sabem exatamente como explorar isso.

Evolução Necessária

1. Humanização da Segurança Empresas precisam criar “segurança psicológica”. Normalizar a exposição a golpes. Remover o estigma de reportar incidentes. Isso não é RH sendo bonzinho – é estratégia de defesa.

2. Perímetro Estendido O conceito de “dentro e fora da rede” morreu. Aceitar isso força arquiteturas zero-trust, autenticação contínua, monitoramento comportamental. Evolução forçada é evolução mesmo assim.

3. Conscientização Real Treinamentos genéricos não funcionam. Mas mostrar exatamente como um golpe de emprego funciona? Com exemplos reais, mensagens reais, sites falsos reais? Isso cola.

O Impacto Econômico Que Ninguém Conta

Vamos além dos US$ 4,4 milhões por violação:

- Custo de oportunidade: Equipes de segurança reagindo a incidentes em vez de construir

- Dano reputacional: “Empresa X teve dados vazados por golpe de emprego” não é manchete que atrai talentos

- Efeito dominó: Uma violação na sua empresa pode ser a porta de entrada para seus clientes

E o impacto social? O cinismo. Quanto mais golpes, menos as pessoas confiam em oportunidades reais. Recrutadores legítimos sofrem. Plataformas de emprego perdem credibilidade. O mercado de trabalho, que deveria ser fluido e eficiente, fica contaminado pela desconfiança.

A Solução Que Ninguém Quer Ouvir

Não existe bala de prata. Mas existe disciplina:

Controles Técnicos Não Negociáveis:

- Proteção de endpoint obrigatória para qualquer dispositivo que acesse e-mail corporativo

- Análise comportamental para detectar exfiltração anormal de dados

- MFA (autenticação multifator) em absolutamente tudo

- Segmentação de rede que isola dispositivos pessoais

Controles Culturais Ainda Mais Importantes:

- Protocolo claro de resposta a incidentes que encoraje denúncias

- Comunicação regular da liderança normalizando a exposição a golpes

- Treinamento específico sobre segurança de dispositivos pessoais

- Reconhecimento (não punição) para quem reporta rápido

A Parte Filosófica (Mas Prática): O problema não é tecnológico. É estrutural. Empresas construídas no modelo “perímetro definido” versus “funcionários nômades digitais”. Segurança que assume lealdade versus realidade de mercado competitivo.

A fronteira entre segurança pessoal e corporativa não existe mais. Dispositivos pessoais não gerenciados que acessam recursos corporativos são a maior superfície de ataque não abordada. E não, você não pode simplesmente “proibir” isso sem virar um dinossauro burocrático.

A Pergunta Que Fica

Empresas tratam golpes de emprego como problema de RH. Criminosos tratam como vetor de ataque corporativo. Advinha quem está certo?

A questão não é se sua empresa será alvo. É quantos dos seus funcionários já clicaram naquele link, quantos já baixaram aquele “software de entrevista”, e quanto tempo você tem antes que um desses dispositivos comprometa sua rede.

O mercado de trabalho vai continuar competitivo. As pessoas vão continuar buscando melhores oportunidades. E os criminosos vão continuar explorando essa intersecção entre ambição profissional e vulnerabilidade técnica.